Si aún no realizas análisis de vulnerabilidades de tu infraestructura informática de manera regular, deberías empezar cuanto antes, ya que los ciberataques y la explotación de brechas de seguridad son cada vez más frecuentes y sofisticados.

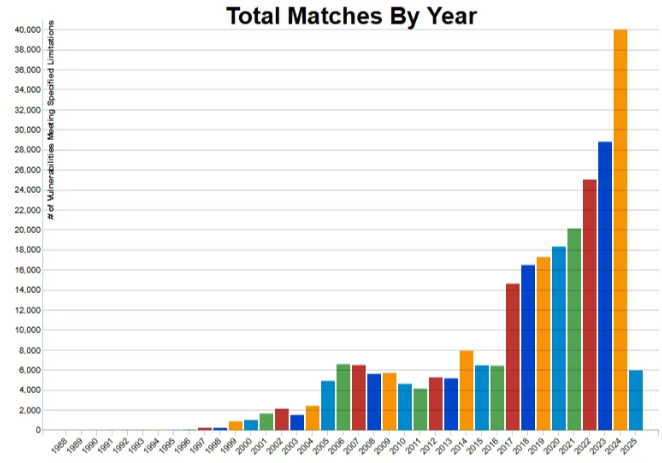

Según la National Vulnerability Database (NVD) el número de vulnerabilidades reportadas durante los últimos 5 años ha crecido un 131 %. Y lejos de empezar reducirse, la curva de vulnerabilidades, tal y como podemos ver en la gráfica, sigue acelerándose.

Estos datos tan solo son un ejemplo de la importancia de las estrategias de ciberseguridad en las empresas, y cómo los análisis de vulnerabilidades se han convertido en una parte fundamental de cualquier programa. En este artículo te explicamos en qué consisten y cómo implementar esta práctica para mejorar la resiliencia de tu infraestructura IT.

¿Qué es el análisis de vulnerabilidades?

Un análisis de vulnerabilidades es un proceso sistemático que consiste en identificar, evaluar, documentar y mitigar las debilidades de seguridad presentes en sistemas, dispositivos, aplicaciones y redes. Este proceso permite detectar exploits, fallos, puntos de acceso inseguros y configuraciones incorrectas que podrían ser explotados por terceros para comprometer la seguridad de una organización.

El objetivo principal es encontrar y corregir estas vulnerabilidades antes de que puedan ser aprovechadas en un ataque real, así como priorizar los esfuerzos de remediación en función del nivel de riesgo que representa cada vulnerabilidad. Mediante estas evaluaciones periódicas, las organizaciones pueden mantener una postura de seguridad proactiva y adaptarse a las nuevas amenazas que van surgiendo.

Tipos de vulnerabilidades

En la actualidad existen diferentes metodologías y herramientas para identificar distintos tipos de vulnerabilidades o brechas de seguridad, según el nivel o capa de infraestructura que se quiera analizar. Los más comunes son:

- De código fuente: consiste en examinar el código fuente de las aplicaciones para identificar vulnerabilidades de seguridad como inyección SQL, desbordamiento de búfer o manejo inseguro de datos. Este tipo de análisis es especialmente importante en el desarrollo de software y puede realizarse de forma manual, test unitarios o herramientas automatizadas de análisis estático (SAST).

- De red: se centra en identificar vulnerabilidades en la infraestructura de red, incluyendo puertos abiertos, servicios expuestos, configuraciones incorrectas de firewall y protocolos inseguros.

- De sistemas: evalúa la seguridad de sistemas operativos, aplicaciones instaladas y configuraciones del sistema para detectar parches faltantes, servicios innecesarios o permisos mal configurados.

- De aplicaciones web: examina las aplicaciones web en busca de vulnerabilidades comunes como XSS (Cross-Site Scripting), CSRF (Cross-Site Request Forgery), fallos de autenticación y problemas de gestión de sesiones.

- De dispositivos: se analiza la seguridad de dispositivos IoT, equipos móviles, impresoras y otros endpoints conectados a la red corporativa para identificar firmware desactualizado, configuraciones por defecto, contraseñas débiles y otros problemas de seguridad.

- De acceso: evalúa los controles de acceso y autenticación, incluyendo la gestión de identidades, políticas de contraseñas, permisos de usuarios y roles, así como la implementación de autenticación multifactor o el registro de accesos.

Tipos de análisis de vulnerabilidades

Por otro lado, también podemos distinguir entre diferentes metodologías de análisis según su alcance y profundidad. La combinación de todos ellos permite realizar una evaluación más completa y exhaustiva de la seguridad de la infraestructura IT. Cada tipo de análisis aporta una perspectiva diferente y complementaria, permitiendo identificar vulnerabilidades que podrían pasar desapercibidas con un enfoque único.

- Análisis de vulnerabilidades externas: se realiza desde una perspectiva externa a la red corporativa, simulando el punto de vista de un atacante potencial. Este tipo de análisis se centra en identificar vulnerabilidades en servicios y aplicaciones expuestos a Internet, como servidores web, correo electrónico o VPN.

- Análisis de vulnerabilidades internas: se ejecuta desde dentro de la red corporativa para identificar vulnerabilidades que podrían ser explotadas por atacantes que ya han conseguido acceso inicial. Este análisis es más exhaustivo ya que puede examinar sistemas y servicios que no están expuestos a Internet.

- Análisis autenticado: se realiza con credenciales de acceso válidas para examinar sistemas y aplicaciones desde la perspectiva de un usuario autorizado. Esto permite identificar problemas de control de acceso, escalado de privilegios o exposición de datos sensibles.

- Análisis no autenticado: se ejecuta sin credenciales de acceso, simulando un atacante que intenta comprometer los sistemas sin autenticación previa. Este tipo de análisis es útil para identificar vulnerabilidades en la capa de autenticación y servicios públicamente accesibles.

¿Por qué realizar análisis de vulnerabilidades?

Según el IBM X-Force Threat Intelligence Index 2024 la explotación de vulnerabilidades es el segundo vector de ataque más utilizado por los ciberdelincuentes, solo por detrás del phishing. Esto demuestra que las organizaciones que no realizan análisis de vulnerabilidades de forma regular están exponiendo su infraestructura a los innumerables riesgos existentes.

Diseñar una estrategia que incluya análisis de vulnerabilidades regulares no solo ayuda a prevenir brechas de seguridad, sino que también proporciona otros beneficios importantes para la organización:

- Protección de activos digitales: los análisis de vulnerabilidades ayudan a identificar y proteger los activos digitales críticos de la organización, como datos confidenciales, propiedad intelectual y sistemas esenciales para la operación del negocio.

- Cumplimiento normativo: facilita el cumplimiento de regulaciones y estándares de seguridad como GDPR, ISO 27001, DORA o PCI DSS, que exigen evaluaciones periódicas de seguridad.

- Validación de controles: permite verificar la efectividad de los controles de seguridad implementados y detectar posibles fallos o configuraciones incorrectas que podrían comprometer su funcionamiento.

- Reducción de costes: identificar y corregir vulnerabilidades de forma temprana es más económico que hacer frente a las consecuencias de una brecha de seguridad, que pueden provocar grandes pérdidas financieras y sanciones

- Imagen corporativa: demostrar un compromiso proactivo con la ciberseguridad ayuda a mantener la confianza de clientes, socios y stakeholders, especialmente en el contexto actual donde las brechas de seguridad pueden dañar severamente la reputación de una empresa

- Mejora continua: los análisis regulares proporcionan información clave para mejorar continuamente la postura de seguridad de la organización y adaptar las estrategias de protección según evolucionen las amenazas.

¿Cómo implementar un programa de análisis de vulnerabilidades?

Para implementar un programa efectivo de análisis de vulnerabilidades es fundamental seguir un enfoque estructurado y sistemático que permita identificar, evaluar y mitigar las vulnerabilidades de forma continua.

Las organizaciones que disponen de un equipo interno de ciberseguridad pueden implementar y gestionar estos análisis por sí mismas. Sin embargo, muchas empresas optan por contratar servicios especializados de terceros que cuentan con la experiencia, herramientas y recursos necesarios para realizar las acciones más adecuadas en cada caso.

En cualquier caso, independientemente de si se opta por un equipo interno o externo, es importante diseñar programa de análisis de vulnerabilidades que incluya:

- Planificación y alcance: definir claramente los objetivos, el alcance y la frecuencia de los análisis, así como los sistemas y activos que se evaluarán.

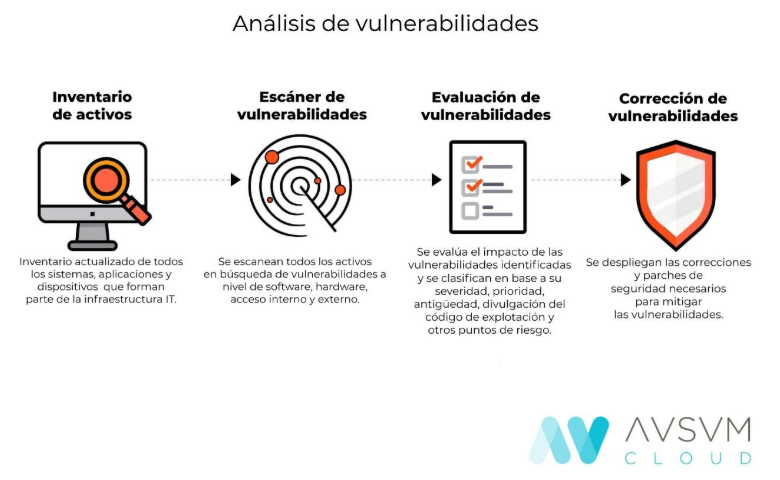

- Inventario de activos: mantener un inventario actualizado de todos los sistemas, aplicaciones y dispositivos que forman parte de la infraestructura IT.

- Selección de herramientas: identificar y adquirir las herramientas de escaneado más adecuadas según el tipo de vulnerabilidades a detectar y los recursos disponibles.

- Establecer procedimientos: desarrollar procedimientos detallados para la ejecución de los análisis, incluyendo la documentación, la gestión de hallazgos y los procesos de remediación.

- Ejecución y monitorización: realizar los análisis según la planificación establecida y monitorizar los resultados para identificar tendencias y patrones.

- Priorización y remediación: evaluar y priorizar las vulnerabilidades detectadas según su nivel de riesgo, e implementar las medidas correctivas necesarias.

- Documentación y reporting: mantener registros detallados de los análisis realizados, los hallazgos identificados y las acciones de remediación implementadas.

- Mejora continua: revisar y actualizar regularmente el programa de análisis de vulnerabilidades para identificar nuevas amenazas e incorporar nuevas tecnologías y prácticas del sector.

Conclusión

En conclusión, realizar análisis de vulnerabilidades de manera regular es esencial para proteger la infraestructura tecnológica de cualquier organización frente a los ciberataques. Este proceso permite identificar y corregir debilidades antes de que sean explotadas, asegurando una postura de seguridad proactiva. Además, contribuye al cumplimiento normativo, la mejora continua de la seguridad y la protección de los activos digitales. Implementar un programa estructurado de análisis de vulnerabilidades es una inversión clave para mantener la resiliencia de la infraestructura IT frente a las amenazas emergentes.

Desde Ausum Cloud hemos ayudado a numerosas organizaciones a implementar programas efectivos de análisis de vulnerabilidades, adaptados a sus necesidades y recursos disponibles. Nuestra experiencia nos ha permitido desarrollar metodologías probadas que combinan las mejores prácticas del sector con un enfoque personalizado para cada cliente.

Si necesitas ayuda para proteger tu infraestructura IT y quieres saber más sobre cómo implementar un programa de análisis de vulnerabilidades y ciberseguridad, tanto en la nube como en on-premise, no dudes en contactar con nuestro equipo de expertos. Estaremos encantados de ayudarte a diseñar una estrategia personalizada.

Preguntas frecuentes sobre el análisis de vulnerabilidades (FAQ’s)

¿Qué es el análisis de vulnerabilidades y por qué es importante?

Es un proceso para identificar y mitigar debilidades de seguridad en sistemas y redes, protegiendo contra ciberataques.

¿Cuáles son los tipos más comunes de vulnerabilidades que deben ser analizados?

Incluyen vulnerabilidades de código fuente, red, sistemas, aplicaciones web, dispositivos y acceso.

¿Qué diferencia existe entre un análisis de vulnerabilidades interno y uno externo?

El análisis externo simula un atacante fuera de la red, mientras que el interno evalúa vulnerabilidades dentro de la red corporativa.

¿Cómo se puede implementar un programa de análisis de vulnerabilidades en una empresa?

Definiendo el alcance, seleccionando herramientas, ejecutando análisis periódicos y gestionando los hallazgos y su remediación.

¿Qué beneficios proporciona realizar análisis de vulnerabilidades de forma regular?

Mejora la seguridad, protege los activos, cumple normativas, reduce costes y mejora la imagen de la empresa.

¿Qué herramientas son necesarias para realizar un análisis de vulnerabilidades?

Se utilizan escáneres para red, sistemas, aplicaciones y herramientas especializadas para análisis de código y aplicaciones web.